【摘要】原文标题:《外媒:来自中国的神秘力量?APT10组织攻击多国MSP供应商和美国对外贸易委员会》国外安全媒体这两天都在争相报道,疑似来自中国的黑客组织APT10最近正在行动。据外媒报道,本周内,普华永道、BAESystems和FidelisCybersecurity分别发布了...

原文标题:《外媒:来自中国的神秘力量?APT10组织攻击多国MSP供应商和美国对外贸易委员会》

国外安全媒体这两天都在争相报道,疑似来自中国的黑客组织APT10最近正在行动。据外媒报道,本周内,普华永道、BAE Systems和Fidelis Cybersecurity分别发布了不同的报告,披露了这个他们宣称是我国黑客组织的APT10针对全球多家MSP服务供应商和美国对外贸易委员会的攻击行为。这一周的两波攻击分别被这些机构命名为Operation Cloud Hopper和Operation TradeSecret。

Operation Cloud Hopper

英国普华永道研究所和BAE系统公司的安全专家宣称近日发现了一起大面积攻击行动——“Operation Cloud Hopper”(云料斗行动),攻击全球范围内多国MSP供应商。安全专家将这一行动归咎于APT10,并认为APT10是来自我国的APT组织。

行动目的

报告中提到,Operation Cloud Hopper攻击行动利用事先深入调查好的鱼叉式钓鱼信息,攻击MSP服务供应商。APT10黑客通过该手段获得合法登录凭证,访问MPS服务供应商客户的网络,获取敏感数据。据报告,APT10的目的在于开展网络间谍行为,攻击供应链,盗取受害者的IP知识资产。根据普华永道的报告,APT10从众多受害者网络中获取了大量数据。

“我们认为我们观察到的针对MSP的攻击是一场大规模供应链攻击的一部分。”

为什么认为是APT10

安全专家发现攻击者使用的恶意程序与其他据称是APT10的攻击行动中所用到的恶意程序相同,其中最常用的就是Poison Ivy RAT和PlugX。专家注意到APT10从2016年年中左右,开始重新使用PlugX、ChChes、Quasar和RedLeaves。

“自2016年早些时候开始,APT10明显扩大了其规模,提升了能力,包括新增的几个定制化工具。2013年FireEye发布Poison Ivy相关报告,报告中全面分析了该恶意程序的功能和特性,以及包括APT10在内的几个中国背景威胁源对该恶意程序的使用;报告发布之后,APT10停用了Poison Ivy。从2014到2016年,APT10主要使用PlugX,并积极提升和部署新版本,同时将其C2功能标准化。”

为什么认为与我国有关

据报告,英国普华永道研究所和BAE系统公司判断,APT10很可能是中国背景的威胁源。该判断基于以下几点:

1. 网络安全界普遍认为APT10是中国背景威胁源。

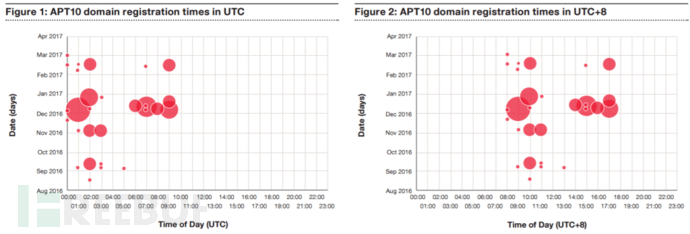

2. 安全专家分析了恶意程序二进制码编译时间、APT10所有域注册时间和大部分入侵行动,发现其工作模式与中国标准时间(UTC+8)一致。

3. APT10根据地域政治紧张局势攻击外交团体、政治团体和特定商业企业的行为,与中国战略利益非常契合。

完整报告请看:

https://www.pwc.co.uk/cyber-security/pdf/cloud-hopper-report-final-v3.pdf

Operation TradeSecret

就在习大大访问美国的当下,另一家安全公司Fidelis Cybersecurity发布了另一篇名为《Operation TradeSecret: Cyber Espionage at the Heart of Global Trade》(秘密交易行动:针对全球贸易中心的网络间谍活动)。据报告,APT10黑客组织曾在今年2月份向美国全国对外贸易委员会(NFTC)的“Events”(活动)页面中植入恶意程序。

这一针对NFTC网站的攻击活动,被冠名为“Operation TradeSecret”。专家认为攻击活动是为了监控主要行业巨头和与美国贸易政策活动紧密相关的游说团体。

具体活动

据报告,黑客在NFTC网站中植入恶意链接,并邀请NFTC理事去登记一个将于3月7日在华盛顿召开的会议。但是点击链接之后,实际会部署一个叫做“Scanbox”的间谍工具。

Scanbox早在2014年就已经投入使用了,据称与我国有关的黑客组织也曾经使用过Scanbox。据Fidelis研究员John Bambenek的说法,Scanbox能够记录受害者运行的软件类型和版本,并在目标计算机中运行键盘记录程序。

“这个攻击本质上是侦察攻击。任何访问日历条目的访客都会暴露其软件版本,运行的JavaScript键盘记录程序则会暴露访问者的身份。

“一般来讲,这种类型的攻击都是用来精确识别目标身份,帮助攻击者利用目标对象的弱点来发起针对性的钓鱼攻击。”

NFTC网站上的恶意链接在2月27日跟3月1日之间是活跃的。Fidelis联系NFTC后,链接已被移除。

NFTC的员工和理事会是影响力比较大的个人和企业,包括世贸组织副总干事Rufus Yerxa,谷歌、亚马逊、易趣、IBM、可口可乐、微软、甲骨文、思科、毕马威、辉瑞、Visa、福特、哈里伯顿和沃尔玛等大型企业的高层。

虽然没有检测到进一步的攻击,但Fidelis认为黑客的目标是与本周中美贸易谈判相关的所有实体。

Fidelis报告中还提到一起类似的攻击,仿冒日本外务省网站,而普华永道的报告中也披露了APT10针对日本的攻击行为。

完整报告请看:

https://www.fidelissecurity.com/TradeSecret

本文转载于http://www.freebuf.com/news/131406.html

小东

简介:专业团队网站开发、安全运维,合作意向请联系!

发表评论